戴尔SecureWorks的安全人员周一披露了一种名为Stegoloader的恶意程序,其隐藏于图片文件中,同时采用多种方法躲避杀毒软件的“追杀”。

[[137226]]

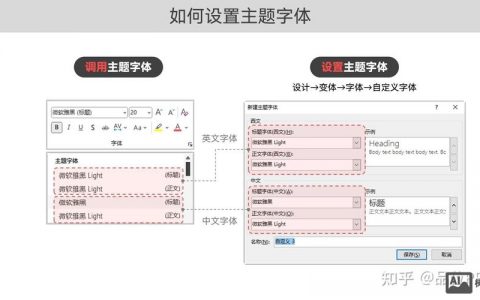

Stegoloader也叫Win32/Gatak.DR 及TSPY_GATAK.GTK,它是一款首次于2013年被发现的恶意程序,但当时并未引起人们的注意,主要是以为它的设计很隐秘,因此很多反病毒解决方案并不能检测得到。信息隐藏技术是用来在另一信息或者图像文件中隐藏信息的一种技术。恶意程序作者利用它在图像文件中隐藏执行代码,在一系列的安全检测实施完之后,他才会被提取出来并运行。这种隐藏技术还被其他的一些恶意程序家族利用,如Miniduke APT组织、Aulreon木马、Lurk下载器。

机智的躲避杀毒软件

戴尔安全研究员指出,Stegoloader攻击首先会以一个部署模块开始,然后再在受感染的设备上下载、发布程序的主模块。

躲避方法1:

在部署其他的模块之前,该恶意程序会检查它不是处在(杀毒软件的)调试环境中。例如,部署一个模块监视鼠标光标的移动情况,如果鼠标不停的变换位置或者永远不变换位置,就说明当前环境有“猫腻”,恶意程序会立即终止所有恶意行为。

躲避方法2:

部署模块会列出系统当前运行的进程,一旦发现某些安全工具的硬编码字符,如Wireshark、Fiddler,它就不会在该系统上运行。如果没有发现任何的安全威胁,它才会与C&C服务器连接,加密通信,下载含有恶意程序的PNG文件。

无论是PNG图片还是解密后的代码均不会存储在磁盘上,这样的话传统基于磁盘的分析工具就很难发现该恶意程序。

主模块功能

一旦主模块成功在内存中占据了一席之地,那情况就大不相同了。部署模块就会终止,恶意程序开始与C&C服务器通信,接受一些指令,比如显示系统详细信息、列出被感染系统上安装的程序、发送火狐、chrome、IE浏览器的历史记录、执行shell代码、停止执行程序、休眠等。

如果Stegoloader搜集到的信息和某些条件匹配的话,网络犯罪者就会进一步的配置其他的模块,以执行不同的任务,如窃取IDA文件、访问最近打开的文件、显示主机的地理位置、释放Pony密码窃取程序等。

该恶意程序不是通过钓鱼邮件方式传播,而是通过感染第三方网站上的盗版软件进行传播,一旦受害者下载了该软件就会被感染。目前发现受害者多为健康中心、教育机构、制造业。戴尔的研究人员没有在目标攻击中发现有使用该恶意程序的,但是他们也没能完全排除这种可能性。

扩展阅读:一张图片黑掉你:在图片中嵌入恶意程序

印度Net-Square公司CEO、网络安全专家Saumil Shah最近发现了一种攻击方式:攻击者可以把恶意程序写到一张普通的图片文件里,人们只要打开看一眼这张看似普通的图片,电脑就会被黑。技术原理Saumil Shah把这种隐藏恶意程序命名为Stegosploit。点我了解更多

文章来源网络,作者:运维,如若转载,请注明出处:https://shuyeidc.com/wp/134902.html<